Closing the Security Gap Opened by the Rise of No-Code Tools

Crypto-Crooks Spread Trojanized Google Translate App in Watering-Hole Attack

The Pros and Cons of Managed Firewalls

James Webb Telescope Images Loaded With Malware Are Evading EDR

OpenText Goes All-in on Cybersecurity Size and Scale With Micro Focus Purchase

(ISC)² Opens Global Enrollment for '1 Million Certified in Cybersecurity' Initiative

SecureAuth Announces General Availability of Arculix, Its Next-Gen Passwordless, Continuous-Authentication Platform

Student Loan Breach Exposes 2.5M Records

New ODGen Tool Unearths 180 Zero-Days in Node.js Libraries

Don't Let 'Perfect' Be the Enemy of a Good AppSec Program

Malicious Chrome Extensions Plague 1.4M Users

Chinese Hackers Target Energy Sector in Australia, South China Sea

Security Culture: An OT Survival Story

Phishing Campaign Targets PyPI Users to Distribute Malicious Code

Google Expands Bug Bounties to its Open Source Projects

Building a Strong SOC Starts With People

Cerberus Sentinel Announces Acquisition of CUATROi

A Peek Into CISA's Post-Quantum Cryptography Roadmap

3 Ways No-Code Developers Can Shoot Themselves in the Foot

Cyber-Insurance Firms Limit Payouts, Risk Obsolescence

NATO Investigates Dark Web Leak of Data Stolen from Missile Vendor

Tentacles of ‘0ktapus’ Threat Group Victimize 130 Firms

The 3 Questions CISOs Must Ask to Protect Their Sensitive Data

Microsoft 365 Empowers Business Users to Shoot Themselves in the Foot

LastPass Suffers Data Breach, Source Code Stolen

Ransomware Attacks are on the Rise

'Sliver' Emerges as Cobalt Strike Alternative for Malicious C2

'No-Party' Data Architectures Promise More Control, Better Security

How DevSecOps Empowers Citizen Developers

Endpoint Protection / Antivirus Products Tested for Malware Protection

Capital One Joins Open Source Security Foundation

Twilio Hackers Scarf 10K Okta Credentials in Sprawling Supply Chain Attack

Cybercriminals Are Selling Access to Chinese Surveillance Cameras

Efficient 'MagicWeb' Malware Subverts AD FS Authentication, Microsoft Warns

Ransomware Gang Demands $10M in Attack on French Hospital

VMware LPE Bug Allows Cyberattackers to Feast on Virtual Machine Data

New Zero-Trust Maturity Data: Charting Your Own Organization

CyberRatings.org Announces New Web Browser Test Results for 2022

Report: Financial Institutions Are Overwhelmed When Facing Growing Firmware Security and Supply Chain Threats

DevSecOps Gains Traction — but Security Still Lags

Thoma Bravo Buying Spree Highlights Hot Investor Interest in IAM Market

Mudge Blows Whistle on Alleged Twitter Security Nightmare

Proofpoint Introduces a Smarter Way to Stay Compliant with New Intelligent Compliance Platform

Secure Code Warrior Spotlights the Importance of Developer Security Skills with 2nd Annual Devlympics Competition

For Penetration Security Testing, Alternative Cloud Offers Something Others Don't

Sophos Identifies Potential Tag-Team Ransomware Activity

InQuest: Adding File Detection and Response to the Security Arsenal

Secureworks: How To Distinguish Hype From Reality With AI in SecOps

New 'BianLian' Ransomware Variant on the Rise

Pentera Helps Enterprises Reduce Their Security Exposure

Cisco: All Intelligence is Not Created Equal

Identity Security Pain Points and What Can Be Done

Fake Reservation Links Prey on Weary Travelers

How Qualys Reduces Risk and Enables Tool Consolidation

Expiring Root Certificates Threaten IoT in the Enterprise

NIST Weighs in on AI Risk

Mimecast: Mitigating Risk Across a Complex Threat Landscape

Banyan Recommends Phased Approach When Introducing Zero Trust

DeepSurface Adds Risk-Based Approach to Vulnerability Management

The HEAT Is On, Says Menlo Security

PIXM: Stopping Targeted Phishing Attacks With 'Computer Vision'

Intel Adds New Circuit to Chips to Ward Off Motherboard Exploits

Patch Now: 2 Apple Zero-Days Exploited in Wild

Cybersecurity Solutions Must Evolve, Says Netography CEO

State-Sponsored APTs Dangle Job Opps to Lure In Spy Victims

BlackByte Ransomware Gang Returns With Twitter Presence, Tiered Pricing

iPhone Users Urged to Update to Patch 2 Zero-Days

Cyber Resiliency Isn't Just About Technology, It's About People

Easing the Cyber-Skills Crisis With Staff Augmentation

China's APT41 Embraces Baffling Approach for Dropping Cobalt Strike Payload

Mac Attack: North Korea's Lazarus APT Targets Apple's M1 Chip

5 Russia-Linked Groups Target Ukraine in Cyberwar

Google Cloud Adds Curated Detection to Chronicle

Google Chrome Zero-Day Found Exploited in the Wild

'DarkTortilla' Malware Wraps in Sophistication for High-Volume RAT Infections

When Countries Are Attacked: Making the Case for More Private-Public Cooperation

'Operation Sugarush' Mounts Concerning Spy Effort on Shipping, Healthcare Industries

7 Smart Ways to Secure Your E-Commerce Site

Microsoft Rolls Out Tamper Protection for Macs

Clop Ransomware Gang Breaches Water Utility, Just Not the Right One

Name That Toon: Vicious Circle

Lessons From the Cybersecurity Trenches

U.K. Water Supplier Hit with Clop Ransomware Attack

Xiaomi Phone Bug Allowed Payment Forgery

DEF CON 30: Hackers Come Home to Vibrant Community

Most Q2 Attacks Targeted Old Microsoft Vulnerabilities

Transitioning From VPNs to Zero-Trust Access Requires Shoring Up Third-Party Risk Management

How and Why to Apply OSINT to Protect the Enterprise

Black Hat and DEF CON Roundup

Cybercriminals Weaponizing Ransomware Data For BEC Attacks

Patch Madness: Vendor Bug Advisories Are Broken, So Broken

Software Supply Chain Chalks Up a Security Win With New Crypto Effort

Feds: Zeppelin Ransomware Resurfaces with New Compromise, Encryption Tactics

Microsoft: We Don't Want to Zero-Day Our Customers

Krebs: Taiwan, Geopolitical Headwinds Loom Large

After Colonial Pipeline, Critical Infrastructure Operators Remain Blind to Cyber-Risks

Supply-Chain Security Startup Phylum Wins the First Black Hat Innovation Spotlight

Cisco Confirms Network Breach Via Hacked Employee Google Account

New HTTP Request Smuggling Attacks Target Web Browsers

Podcast: Inside the Hackers’ Toolkit

Multiple Vulnerabilities Discovered in Device42 Asset Management Appliance

Many ZTNA, MFA Tools Offer Little Protection Against Cookie Session Hijacking Attacks

Rethinking Software in the Organizational Hierarchy

Researchers Debut Fresh RCE Vector for Common Google API Tool

Abusing Kerberos for Local Privilege Escalation

Domino's Takes a Methodical Approach to IoT

Virtual Currency Platform ‘Tornado Cash’ Accused of Aiding APTs

Russia-Ukraine Conflict Holds Cyberwar Lessons

Lacework Updates Threat Detection To Uncover More Malicious Activity and Speed Investigation at Scale

Don't Take the Cyber Safety Review Board's Log4j Report at Face Value

Dark Reading News Desk: Live at Black Hat USA 2022

Deepfakes Grow in Sophistication, Cyberattacks Rise Following Ukraine War

HYAS Infosec Announces General Availability of Cybersecurity Solution for Production Environments

Phishers Swim Around 2FA in Coinbase Account Heists

We Have the Tech to Scale Up Open Source Vulnerability Fixes — Now It's Time to Leverage It

What Adjustable Dumbbells Can Teach Us About Risk Management

Pipeline Operators Are Headed in the Right Direction, With or Without TSA's Updated Security Directives

What Worries Security Teams About the Cloud?

Genesis IAB Market Brings Polish to the Dark Web

A Ransomware Explosion Fosters Thriving Dark Web Ecosystem

A Digital Home Has Many Open Doors

Open Redirect Flaw Snags Amex, Snapchat User Data

Amazon, IBM Move Swiftly on Post-Quantum Cryptographic Algorithms Selected by NIST

Time to Patch VMware Products Against a Critical New Vulnerability

High-Severity Bug in Kaspersky VPN Client Opens Door to PC Takeover

How Email Security Is Evolving

Tôi không phải là một hacker như mọi người thường nghĩ

KnowBe4 Wins Multiple Summer 2022 "Best of" Awards From TrustRadius

KnowBe4 is proud to be recognized by TrustRadius with the Summer Best of Awards in three categories for the Security Awareness Training software category.

Ultimate Bokeh With A Projector Lens

Bokeh is a photography term that’s a bit difficult to define but is basically soft, aesthetically pleasing background blur, often used to make a subject stand out. Also called “background separation” or “subject isolation”, achieving it optically requires a fast lens with an aperture below 2.8 or preferably lower. These lenses can get very expensive, but in the video after the break [Matt] from [DIY Perks] blows all the commercially available options out of the water. Using an old episcope projector, he built a photography rig with background separation equivalent to that of a non-existent 35mm f0.4 lens.

Unlike most conventional projectors used to project a prerecorded image, episcopes were used to project an image of physical objects, like books. To use this lens directly in a camera is impossible, due to the size of the imaging circle projected out the back of the lens. At a diameter of 500mm, there is simply no imaging sensor available to capture it. Instead, [Matt] built a projection screen for the image and photographed it from the opposite side with a normal camera.

The projection screen was made by sandwiching a sheet of diffuser film between two sheets of clear acrylic held in a frame of aluminum extrusions. To block out all other light, [Matt] added aluminum shrouds on either side of the screen, which also serves to mount the lens and a camera. The shroud on the lens’ side is mounted on a separate aluminum frame, enabling the image to be focused by adjusting the distance between the screen and lens. Linear rods and bearings on 3D printed mounts allow smooth motion, while a motor-driven lead screw connected to a wired remote does the actual adjustment. The gap between the two halves was covered with bellows made from black paper.

Initially, the projected image was very dark around the periphery, so [Matt] added fresnel lenses on either side of the screen. This straightens out the light rays coming from the episcope lens before it hits the screen, and focuses it back into the lens of the camera, almost eliminating the vignetting. He used a very similar solution in his DIY 4K projector project.

The result looks almost dream-like, with softly blurred background and foreground while keeping the subject sharply in focus. Even though [Matt] is photographing a projected image inside the rig, it’s impossible to tell. This has the added advantage of allowing the use any camera, including a smartphone.

The [DIY Perk] build have a tendency to put even high-end commercial projects to shame, like his slimmed down PS5, or a custom internal heatsink for a DSLR camera to keep it cool while filming at 8K.

Ham Radio Hacking: Thinking Inside the Box

There are two ways to deal with improving ham radio receivers, or — for that matter — any sort of receiver. You can filter and modify the radio frequency including the radio’s intermediate frequency, or you can alter the audio frequency output. Historically, RF and IF techniques have been the most valued because rejecting unwanted noise and signals early allows the rest of the radio to focus on the actual signal of interest. However, audio filters are much easier to work with and until recently, DSPs that could handle RF frequencies were expensive and uncommon. However, [watersstanton] shows us how to make what could be the cheapest audio enhancer ever. It is little more than a modified cardboard box, and you can see and hear the result in the video below.

On the one hand, you shouldn’t expect miracles. On the other hand, you probably have box laying around and can try it in the next three minutes so why not give it a go? You can hear a bit of difference when using the box and not using the box.

In particular, you can tell, too, a difference in the position of the box. He also encourages you to experiment with different materials. He likens it to cupping your hand around your ear to direct sound flow. We’ve actually seen passive amplifiers for phones that are not much different than this.

We are firm believers that ham radio doesn’t have to be an expensive hobby. You can scrouge quite a bit of gear using almost nothing.

Khi bạn biết một ít thủ thuật bạn có thể giải quyết nó lúc bạn gặp rắc rối

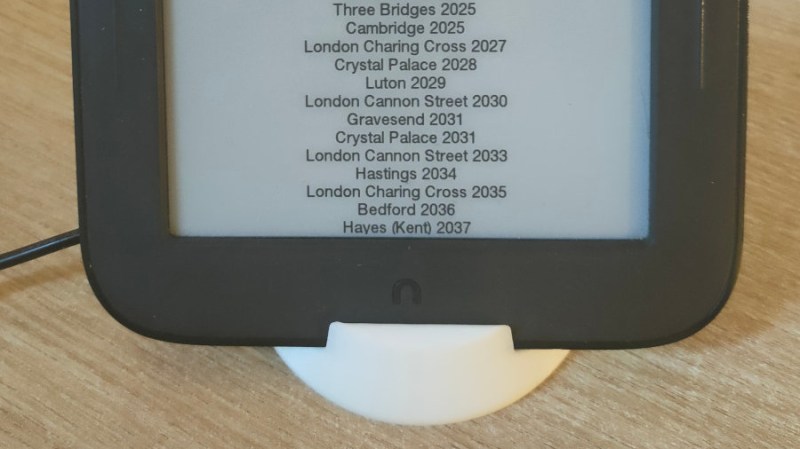

Revive Your Old E-Ink Tablet For Timetable Helper Duty

In our drawers, there’s gonna be quite a few old devices that we’ve forgotten about, and perhaps we ought to make them work for us instead. [Jonatron] found a Nook Simple Touch in his drawer – with its E-ink screen, wireless connectivity and a workable Android version, this e-reader from 2011 has the guts for always-on display duty. Sadly, the soft touch covering on the back disintegrated into a sticky mess, as soft touch does, the LiIon battery has gone flat, and the software support’s lackluster. Both of these are likely to happen for a lot of tablets, which is why we’re happy [Jonatron] has shared his story about this e-reader’s revival.

The soft touch layer on the back didn’t go away with help of alcohol, but by sheer luck, an acetone bottle was nearby, and an acetone scrub helped get rid of the unpleasant stickiness. The tablet’s charging circuitry turned out to be unsophisticated – the tablet wouldn’t boot from MicroUSB input, and [Jonathan] wired up 5 volts from a USB cable straight into the battery input. Mind you, this might not be advised, as Lithium-Ion battery range is from 3 volts to 4.2 volts and a regulator would be called for, but [Jonatron] says it’s been working just fine.

The soft touch layer on the back didn’t go away with help of alcohol, but by sheer luck, an acetone bottle was nearby, and an acetone scrub helped get rid of the unpleasant stickiness. The tablet’s charging circuitry turned out to be unsophisticated – the tablet wouldn’t boot from MicroUSB input, and [Jonathan] wired up 5 volts from a USB cable straight into the battery input. Mind you, this might not be advised, as Lithium-Ion battery range is from 3 volts to 4.2 volts and a regulator would be called for, but [Jonatron] says it’s been working just fine.

Usually, you could just put a webserver on your local network and serve a page with useful information, adding code to refresh the page periodically – but the Nook’s browser didn’t support automatic refreshes. Not to be stopped, [Jonatron] wrote an app for the Nook’s Android install instead; rooting was required but went seamlessly. The Android install is old, and Android Studio for it is no longer downloadable, so he used an older development toolkit somehow still available online. There’s still a small Python-written webserver running on a spare Pi, conditioning the data for the app to fetch. Following best hacker traditions, both the app and the server are open-sourced! With help of a 3D printed stand, this tablet now displays train departure schedules – perfect application for an old e-reader like this.

Got a Nook Simple Touch in a drawer? Now you know you can easily convert it into a hackable E-ink display! We’ve seen numerous tablet restorations before, replacing charger ICs and eMMC drives, turning them into videophones to chat with our relatives and smart home controllers, and there’s even repair databases to help you in your revival efforts. We’ve been getting quite a few projects like these in our last Hackaday Prize installment, Hack It Back, and we hope to see more such rebuilds for our Wildcard round!

RC Lawnmower Is Built To Last

Mowing the lawn is one of those tasks that someone will always be optimizing or automating. To allow to mow the lawn while seated comfortably in the shade, [Workshop from Scratch] built an RC Lawnmower in his signature solid steel frame style.

The chassis consists of a heavy welded steel frame from square tubing, with a pair of knobbly go-kart wheels on the back and large caster wheels on the front. The actual grass-cutting part is a 173cc petrol lawnmower engine with a steel hull, mounted on an articulating subframe which can be remotely raised and lowered using a linear actuator. The rear wheels are attached to a pair of custom sprocket hubs, driven via chain by two 200 W geared DC motors to allow skid steering.

The motors and electronics are powered by a set of 18 Ah lead-acid batteries wired in parallel. The petrol engine can also charge the batteries, but its current isn’t enough to keep up during while mowing. However, it does help to extend the range. All the electronics are housed in a plastic enclosure with a power switch, key start for the engine, and battery charge indicator on the lid. The power from the batteries runs through a pair of automotive relays connected to the power switch and a set of fuses for protection. For safety [Workshop from Scratch] wired a relay to the engines’ coil to shut it off remotely, or when the radio link to the controller is lost. An action cam was also mounted on the electronics box to stream a first-person view to a smartphone over WiFi.

Overall this is a very well build project, especially mechanically, and looks like the perfect platform for further self-driving using Ardurover. [rctestflight] has demonstrated the capabilities of the open source autopilot with several rovers, including a tiny lawnmower that cuts grass with Exacto blades.

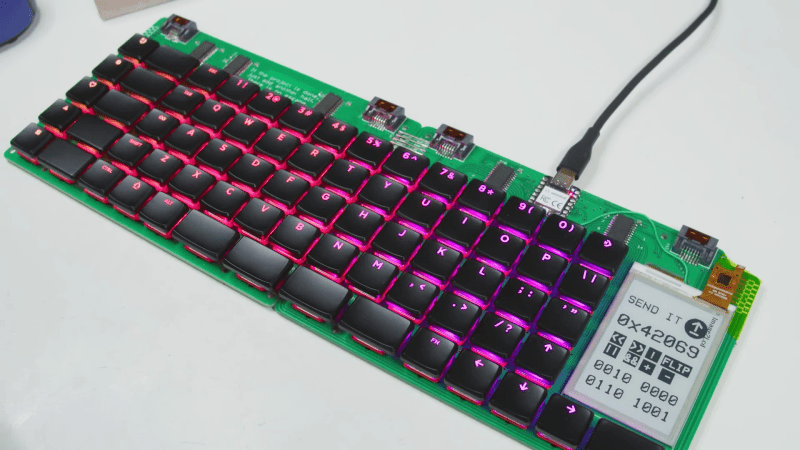

The Rollercoaster Of Developing The Ultimate Hackable Keyboard

When designing anything with “hackable” in the punchline, scope creep is an integral part of the process. You end up trying to create something to potentially be an infinite number of things for an infinite number of users. [Zack Freedman] is going really deep down the rabbit hole with his MiRage keyboard and has been documenting the progress in his usual entertaining style, with some cautionary notes included.

The most fascinating tale from this come about as a result of adding RGB LEDs beneath the keys, while still allowing everything to function when the keyboard is split in two. Thanks to an IO expander chip in one side of the board, a standard TRRS audio cable is enough to link both sides together. But the addition of addressable LEDs meant more lines were required.

[Zack] thought he had found a solution in the form of SATA cables, but it turns out all SATA cables internally connect pins 1,3, and 7, making them useless for this application. He realized he had no choice but to add a second microcontroller to the “dumb” side of the keyboard and return to I2C over a TRRS cable. However, the RP2040-based Seeed XIAO’s I2C absolutely refused to play along. After a fortnight of frustrating debugging, it turns out there was a bug in the pin definitions. Fortunately, this also revealed that the XIAO had an undocumented secondary I2C interface, which he plans to configure as a peripheral to make the keyboard almost infinitely expandable with additional keys.

[Zack] thought he had found a solution in the form of SATA cables, but it turns out all SATA cables internally connect pins 1,3, and 7, making them useless for this application. He realized he had no choice but to add a second microcontroller to the “dumb” side of the keyboard and return to I2C over a TRRS cable. However, the RP2040-based Seeed XIAO’s I2C absolutely refused to play along. After a fortnight of frustrating debugging, it turns out there was a bug in the pin definitions. Fortunately, this also revealed that the XIAO had an undocumented secondary I2C interface, which he plans to configure as a peripheral to make the keyboard almost infinitely expandable with additional keys.

An earlier version of the MiRage featured tactile OLED displays, but it turns out the thin panes of glass don’t handle repeated flexing well, so they had to be scrapped. In their place came a touchscreen E-paper display, but now this seems to be evolving into a pluggable module for any input device that your heart desires, including possibly a haptic SmartKnob. Another major update are PCB footprints that support both CHOC and MX switches.

It all started with the MiRage V1 keyboard intended to for use in an updated version of [Zack]’s cyberdeck. After realizing how many people were interested in the keyboard but not the cyberdeck, he shifted focus to refining the MiRage.

This project still has some way to go, so we’ll certainly be keeping our eye on it. In the meantime, we’ve recently covered another exceptionally customizable keyboard that might catch your fancy.

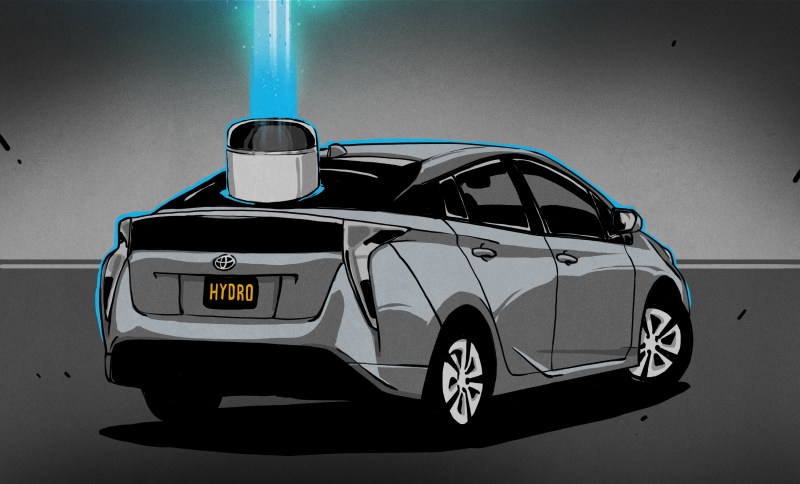

Toyota’s Cartridge Helps Make Hydrogen Portable

Hydrogen has long been touted as the solution to cleaning up road transport. When used in fuel cells, the only emissions from its use are water, and it eliminates the slow recharging problem of battery-electric vehicles. It’s also been put forth as a replacement for everything from natural gas supplies to laptop batteries.

Toyota has been pushing hard for hydrogen technology, and has worked to develop vehicles and infrastructure to this end. The company’s latest efforts involve a toteable hydrogen cartridge – letting you take hydrogen power on the go!

Solving Storage and Shipment Issues

For all its benefits, hydrogen is a bit of a tricky thing to deal with. Molecules of H2 are so small that they tend to leak out of most containers, finding a way to slip between other molecules. This can cause problems, such as leaks, or hydrogen embrittlement in metal components. Thus materials must be selected carefully to store hydrogen safely. It’s commonly stored as a compressed gas or liquid, or within solids in special metallic forms.

The dimensions of Toyota’s attractive round canisters are quite compact- 400 mm long and 180 mm in diameter. Footnotes from Toyota indicate they rely on a “high-pressure hydrogen tank,” suggesting storage in gaseous form. The target weight for the canisters is 5 kg. Thus, the canisters can readily be manipulated and carried by a single person, serving as a lightweight store of energy. They come in much lighter than a typical tank of propane (~30 kg) or a full jerry can of gasoline (~25 kg).

Toyota discusses the canister’s power output with a curious metric. One cartridge should generate “enough electricity to operate a typical household microwave for approximately 3-4 hours.” Given microwaves are typically operated in minutes at a time, one suspects the TV dinners at Toyota HQ may be more than a little frazzled. Regardless, the press release notes that this is derived from a typical capacity of 3.3 kWh when the canister is used with a “typical FC [fuel cell] system.”

While it’s not a lot of power, the total capacity works out to roughly 660 Wh/kg. Even given the fancy plastic casing, it’s still better than lithium-ion batteries, which come in around 260 Wh/kg at best.

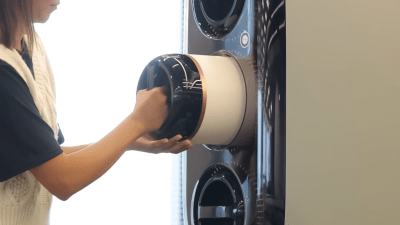

Even better is if the machine sucks them in automatically like those magic Macintosh disk drives of the 1980s. Credit: Toyota, Woven City

At such a low total capacity, it’s hard to envisage these canisters being used for transport applications. Most electric cars have batteries exceeding 70 kWh in capacity; it would take over 18 such canisters to provide the same amount of power. 3.3 kWh might run your electric scooter for a decent long ride, but you’d need to have a fuel cell and a 5 kg canister hanging off it, somehow.

Instead, it appears Toyota sees the canisters as a way to deliver clean electrical power in a more weight-efficient format than using batteries. The canisters will be tested in Toyota’s Woven City, a future-looking “smart city” in Japan that hopes to trial new technologies. There, they will be used to run a “broad range of daily life applications in and outside of the home.” Potential applications could be running hot plates at an outdoor picnic, or providing lighting for a campground without the noise of a combustion-engine generator.

The general idea is that the canisters are an easy way to deliver hydrogen energy in a portable format. Unlike liquid fuels, hydrogen can’t easily be poured from one tank to another. Instead, charging up a bunch of canisters makes it easy to move hydrogen around to where it’s needed.

Toyota has big hopes for hydrogen as a fuel of the future. It’s invested big in hydrogen cars, and still lags behind its competitors when it comes to battery-electric vehicles. With these hydrogen canisters, Toyota “envisions hydrogen evolving into a familiar, broadly-used form of energy.”

It’s hard to see Toyota’s vision from the present day. EVs are getting better than ever, and hydrogen production typically involves more fossil fuels than you might expect. However, the technology is developing rapidly, from Toyota’s portable canisters to hydrogen pastes and advanced aluminium fuel pucks. Whether any of these can stop a broader push towards pure electrification remains to be seen.